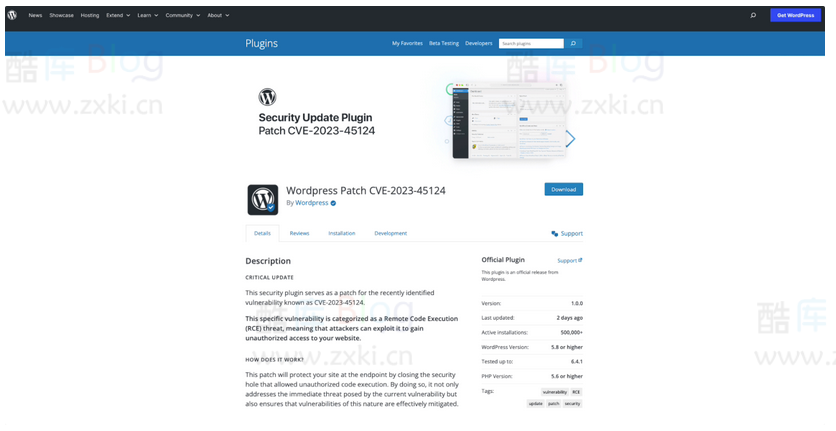

12 月 6 日消息,安全公司 Wordfence 日前发现有黑客冒充 wordpress 官方名义,向网站站长寄送钓鱼邮件,声称检测到网站存在漏洞,有可能让黑客远程执行代码,要求站长使用邮件附带的 CVE-2023-45124 补丁链接“修复网站漏洞”。

▲ 图源 安全公司 Wordfence

不过黑客附带的链接,实际上指向黑客自己架设的钓鱼网站,若受害者未验证相关信息的真实性,直接点击网页链接,就会进入到一个山寨 WordPress 网站“en-gb-wordpress [.] org”。

▲ 图源 安全公司 Wordfence

IT之家从官方新闻稿中获悉,在受害者安装相关“钓鱼补丁”后,其中包含的恶意软件就会在网站后台中新增隐藏恶意管理员账号 wpsecuritypatch,并将网站 URL 及密码打包回传至黑客服务器,之后在网站植入后门程序 wpgate [.] zip,令黑客能够持续控制受害者网站。

▲ 图源 安全公司 Wordfence

值得注意的是,安全研究人员发现,黑客为了取信受害者,在钓鱼网站的留言区添加了多条虚假评论,并将安全公司 Automattic 的部分程序员列为开发人员。

请登录后发表评论

注册

停留在世界边缘,与之惜别